Les équipes d'Altaïr Conseil vous accompagnent dans l'organisation et l'animation de votre exercice de crise cyber

Une double séquence d’exercice

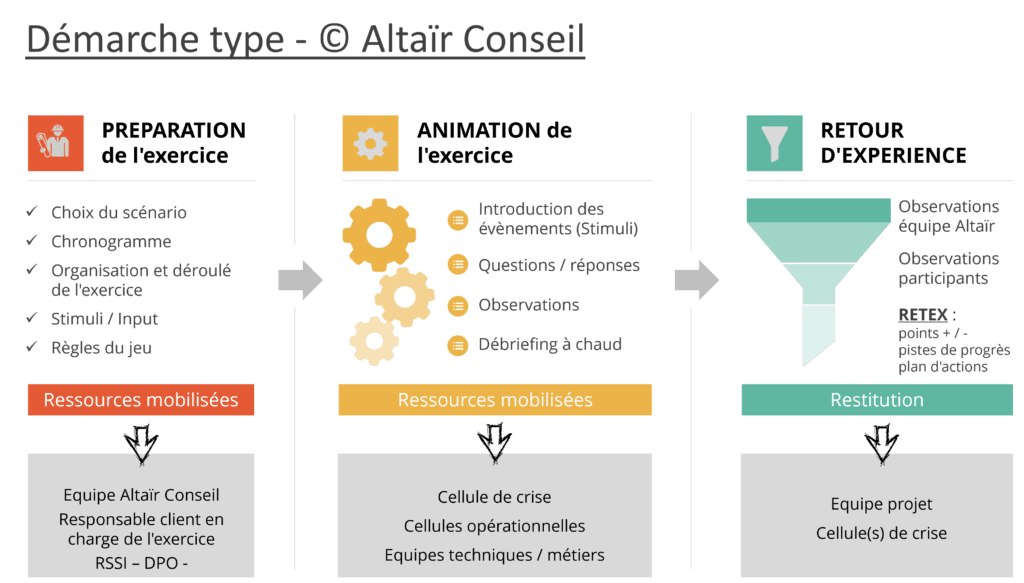

Fortement expérimenté dans la gestion de crise et la conduite d’exercices de crise, Altaïr Conseil vous propose de bâtir et de conduire un exercice sur table sur une durée d’une journée, avec ou sans sollicitation d’interfaces externes, adapté aux besoins de votre entreprise et articulé autour de deux séquences distinctes et complémentaires :

- Le matin, une séquence technique associant les équipes informatiques pour gérer la crise informatique résultant de la cyberattaque,

- L’après-midi, une séquence stratégique associant la cellule de crise de l’entreprise et des cellules opérationnelles (communication, RH, métiers, …) pour gérer la situation de crise et les différentes problématiques rencontrées : évaluation des impacts, définition des priorités d’action, mise en place des solutions de continuité des activités, gestion de la communication de crise, prise en charge des questions éventuelles de sûreté et de sécurité, etc

Répondre à trois objectifs

La finalité de l’exercice de crise cyber est de permettre à l’entreprise et à ses équipes de progresser en les confrontant à des situations extrêmes et inhabituelles pour développer des réflexes qu’ils pourront reproduire en situations réelles.

Trois objectifs sont poursuivis :

- Sensibiliser les décideurs aux difficultés stratégiques et opérationnelles des crises cyber pour anticiper et préparer des réponses aux situations rencontrées,

- Entrainer les équipes techniques et métiers à réagir et à mettre en oeuvre des plans d’actions visant à réduire la durée et l’ampleur de la cyberattaque mais aussi à engager très tôt un processus de redémarrage et de retour à la normale des activité,

- S’assurer que les dispositifs de prévention et de protection déployés sont opérationnels et efficaces : dispositifs et procédures de veille, d’alerte et de signalement, procédures d’entrée dans la crise (évaluation du périmètre infecté et des impacts, activation de la cellule de crise, mobilisation des ressources, moyens logistiques), communication de crise, prise en charge des questions relatives à la sûreté et à la sécurité (biens et personnes), continuité des activités (PCA), pilotage de la situation de crise.

Pourquoi s'attacher à conduire un exercice de crise cyber ?

Vous vous sentez bien protégé, mais votre entreprise est-elle préparée à affronter le pire ?

La conduite d’un exercice de crise cyber est devenue aujourd’hui un impératif de bonne gouvernance. Depuis la guerre en Ukraine et l’augmentation des tensions géopolitiques dans le monde entier, les entreprises Européennes et Françaises sont confrontées à une recrudescence des cyberattaques. Mais si les motivations peuvent être politiques (cyberterrorisme), elles sont le plus souvent économiques (extorsion, sabotage, espionnage, déstabilisation, attaque de la réputation).

Les entreprises sont aujourd’hui sensibilisées et se sont organisées pour renforcer leurs systèmes de défense, bénéficiant des recommandations de l’ANSSI. Pour autant, l’actualité montre que, même les entreprises les plus à la pointe en matière de lutte contre les cybercriminalités, ne sont pas à l’abri d’une cyberattaque d’envergure :

- Les repères traditionnels de la sécurité sont bouleversés sur le cyberespace : virtualisation importante des crises, écosystème favorable aux cybercriminels sur le Dark Web, abolition des distances, modification de la temporalité, …

- La cinétique de la cyberattaque est longue : de plusieurs jours et potentiellement de plusieurs semaines à plusieurs mois entre le moment de sa détection et celui où les systèmes sont intégralement désinfectés, restaurés et à nouveau opérationnels,

- Des questions nouvelles émergent pour lesquelles l’entreprise doit anticiper et préparer les réponses : doit-on payer une rançon ? doit-on se faire assister par les autorités spécialisées (ANSSI, C3N, OCLCTIC, BEFTI, …) ? doit-on porter plainte ? doit-on rendre publique l’attaque ?

- En cas de cyberattaque, vos dispositifs de surveillance et d’alerte seraient-ils opérationnels et suffisamment dimensionnés pour la détecter ?

- Seriez-vous alertés assez tôt pour réagir à l’évènement et anticiper son évolution ?

- Vos équipes techniques sont-elles suffisamment sensibilisées et vigilantes ? Seraient-elles prêtes à intervenir rapidement pour répondre à l’attaque et appliquer les protocoles d’investigation, de détection et de désinfection nécessaires ? Disposeront-elles des ressources et des moyens nécessaires pour accompagner les équipes métiers dans les travaux de redémarrage et de retour à la normale des activités et des services délivrés ?

- Les membres de votre cellule de crise seront-ils prêts et mobilisés ? Sauront-ils identifier et évaluer rapidement les impacts de l’attaque sur la continuité des processus et des activités prioritaires de votre entreprise ? Comment vous organiserez-vous si la crise perdure plusieurs semaines ?

- Quelles sont les alternatives à une indisponibilité des systèmes et des applications métiers, de la messagerie ou du téléphone ? Quelles solutions, même dégradées, pourrez-vous déployer si les commandes des clients ne peuvent être traitées, si les ordres de production ou d’expédition ne peuvent être exécutés ?

- Quelles sont les actions urgentes à mener et selon quelle priorité ? Quel protocole respecter pour conserver les éléments de preuve nécessaires à une action judiciaire ultérieure ?

- Quelle stratégie et quel plan de communication mettre en place ? Quels messages délivrés aux clients qui ne peuvent être servis ? Quelles informations et quelles instructions diffuser aux salariés ? Comment gérer les relations avec les médias, les journalistes et les réseaux sociaux ?

Des conséquences majeures pour l'activité de votre entreprise

- Le chiffrement temporaire ou définitif de vos données, mais aussi leur altération partielle ou totale

- L’exfiltration et la publication de données personnelles ou confidentielles pouvant donner lieu à des préjudices pour les personnes qui en sont victimes (salariés, clients, dirigeants, actionnaires, partenaires, …) : usurpation d’identité, fraude à la carte de paiement, …

- L’extorsion financière via le paiement d’une rançon, sans bénéficier de garantie de recouvrement des données et tout en demeurant exposé au risque d’une nouvelle cyberattaque

- L’indisponibilité totale ou partielle des systèmes d’information et de communication avec pour conséquence l’arrêt des processus et des activités de l’entreprise

- La dégradation plus ou moins durable de l’image et de la réputation